À noter: Cette page est traduite automatiquement avec l’aide de l’IA, et des incohérences peuvent survenir. Pour le texte original, veuillez vous référer au lien fourni. Scrive n’est pas responsable des erreurs de traduction.

Authentification vs identification

Découvrez la différence entre l'identification, la vérification et l'authentification. Il est essentiel de comprendre ces concepts car ils ont un impact sur la confidentialité, la sécurité et le contrôle d'accès. Cet article explique ces différences, pourquoi elles sont importantes et quand utiliser chaque terme.

Quelle est la différence entre l’identification et l’authentification ?

L’identification est le processus de reconnaissance d’un utilisateur. Il s’agit essentiellement d’une déclaration d’identité, c’est-à-dire qu’un utilisateur déclare « C’est qui je suis ».

L’authentification est le processus de vérification de l’identité revendiquée par un utilisateur. L’utilisateur présente alors des informations d’identification dont il a le contrôle exclusif, comme un mot de passe, des données biométriques (comme une empreinte digitale ou une reconnaissance faciale), un jeton de sécurité ou une clé cryptographique. Le système vérifie ensuite ces informations d’identification par rapport aux enregistrements stockés pour confirmer l’identité de l’utilisateur.

En d’autres termes, l’authentification répond à la question : « Êtes-vous vraiment celui que vous prétendez être ? »

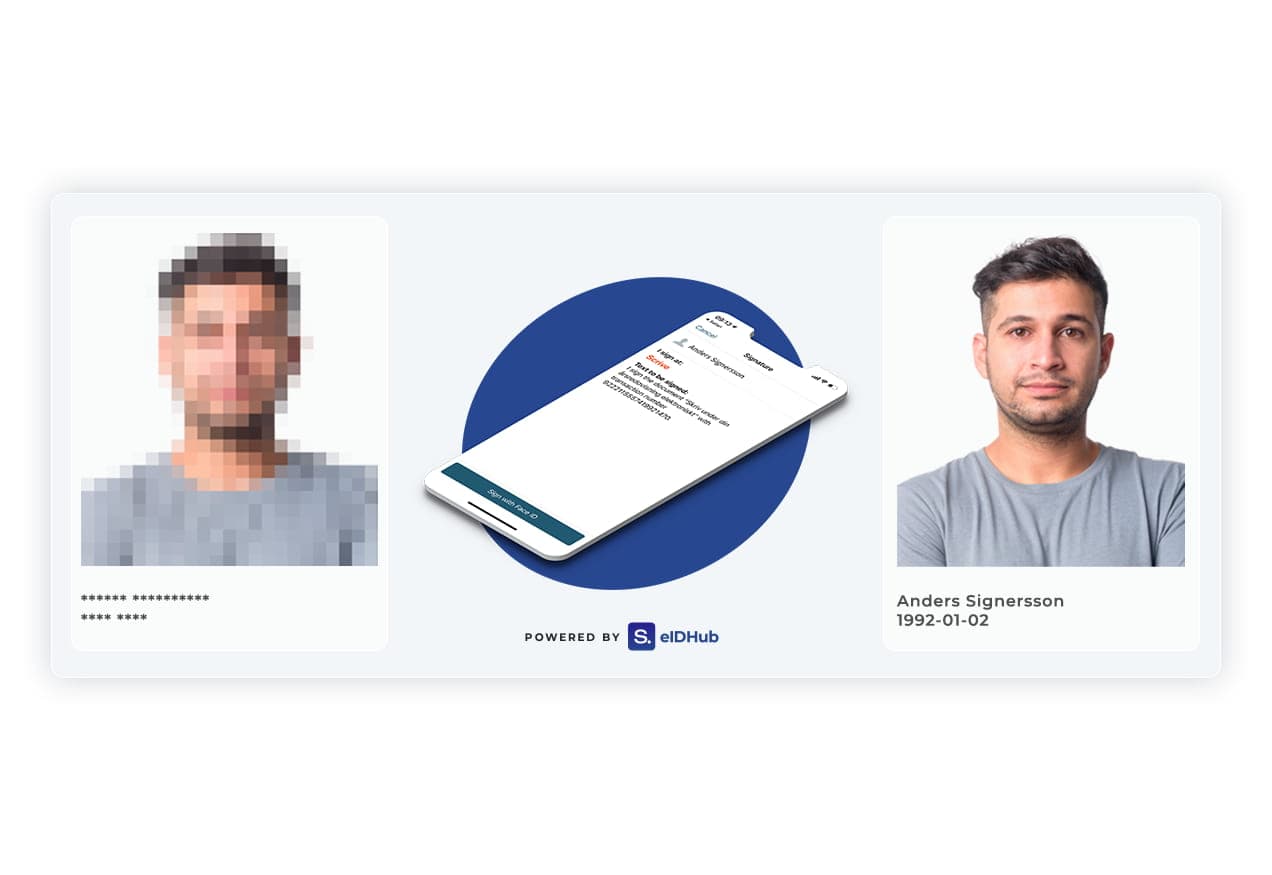

Améliorer l’identification et l’authentification des utilisateurs avec eID Hub de Scrive

En utilisant eID Hub de Scrive, vous pouvez identifier les utilisateurs de vos systèmes, puis les authentifier via la vérification eID.

Selon la réglementation eIDAS , l’authentification est définie en niveaux d’assurance (LoA). Ceux-ci vont de Faible, Substantiel, à Élevé. La plupart eID fournissent au moins le niveau d’authentification substantiel, certains atteignant le niveau élevé.

Par exemple, lorsqu’un utilisateur se connecte à un système en saisissant un identifiant utilisateur et un mot de passe, l’identifiant utilisateur est utilisé pour identifier l’utilisateur. Le système authentifie l’utilisateur en vérifiant que le mot de passe fourni est correct lorsque l’utilisateur tente de se connecter.

L’importance de l’authentification

La vérification de l’identité d’un utilisateur ou d’un client est essentielle pour plusieurs raisons. Qu’il s’agisse d’accéder à des informations sensibles, à des éléments ou à du contenu soumis à des restrictions d’âge, ou que votre entreprise doive répondre à des exigences réglementaires en collectant des informations spécifiques sur un client ou un utilisateur, l’authentification joue un rôle essentiel.

Dans des secteurs comme la banque et la finance, les réglementations KYC et AML, les sanctions et les contrôles PEP sont des préoccupations courantes. La conformité réglementaire dans ces secteurs implique non seulement des sommes d’argent importantes, mais a également un impact significatif sur la réputation de l’organisation et sur ses résultats.

De plus, offrir à vos clients la tranquillité d’esprit lorsqu’ils utilisent vos services est un moyen incroyablement efficace de construire et d’entretenir des relations de confiance.

Utilisation de différents facteurs d’authentification :

Lorsque l’on parle d’authentification multifactorielle, ces facteurs font référence à différentes manières de vérifier l’identité. En général, ils sont divisés en quelque chose comme :

- vous savez (par exemple mot de passe/numéro d’identification personnel (PIN))

- quelque chose que vous possédez (par exemple, un dispositif d’identification cryptographique, un jeton)

- ou quelque chose que vous êtes (par exemple, biométrique).

Un exemple bien connu est la méthode d’authentification à deux facteurs (2FA) utilisée par les banques. Vous vous connectez avec un nom d’utilisateur et un mot de passe (quelque chose que vous connaissez), puis confirmez votre identité avec un jeton ou un porte-clés (quelque chose que vous possédez).

Dans des régions comme les pays nordiques et baltes, les entreprises et les banques utilisent eID à cette fin. Scrive propose plusieurs méthodes pour mettre en œuvre l’authentification eID .

Différents facteurs d’authentification

Améliorez la sécurité de la signature avec l’authentification eID

Si vous souhaitez vous authentifier dans le cadre d’un processus de signature, vous pouvez intégrer la vérification eID dans votre instance eSign Online ou eSign GO .

- Par exemple, vous pouvez demander une authentification lors de la signature d’un document afin de vous assurer de pouvoir identifier le signataire et de disposer de preuves à l’appui. De plus, si un document contient des informations sensibles, vous pouvez inclure une étape d’authentification pour y accéder.

Simplifiez la connexion client avec eID Hub

Si vous souhaitez permettre à vos clients de se connecter à l’aide d’ eID, notre eID Hub est le guichet unique pour tous vos besoins eID.

- Par exemple, si vous souhaitez offrir à vos clients un moyen simple de se connecter à des sections telles que « Mes pages », une fonctionnalité courante sur les sites Web des sociétés immobilières, les sites Web de télécommunications, etc., vous pouvez proposer eID comme solution d’authentification unique.

Personnalisez votre intégration avec notre API

Si vous avez des exigences plus spécifiques ou plus spécialisées, notre API est votre meilleur choix.

- Par exemple, si vous connectez plusieurs systèmes de manière transparente, vous choisirez probablement notre API.

Collectez des informations en toute sécurité grâce à la vérification d’identité dans les formulaires Web

Si vous cherchez à collecter des informations en toute sécurité et à vérifier l’expéditeur de ces informations, l’intégration de la vérification d’identité dans nos solutions de formulaires Web devrait répondre à vos besoins.

- Par exemple, si vous disposez d’un formulaire accessible au public et que vous souhaitez vous assurer qu’il n’est pas envoyé par des robots ou des acteurs malveillants, vous pouvez exiger une authentification à la livraison. Par ailleurs, si vous devez vous assurer que les informations sont vérifiables et traçables jusqu’à une personne de manière sécurisée et conforme, la même solution fonctionnera parfaitement.

Conclusion

Maintenant que vous en savez plus sur l’authentification, l’identification et la vérification d’identité, que devez-vous faire ensuite ? En fonction de vos objectifs, il peut être utile d’explorer comment vous pouvez mettre en œuvre ces pratiques au sein de votre organisation. Si vous avez déjà des idées ou si vous avez besoin de conseils supplémentaires, n’hésitez pas à nous contacter et nous vous aiderons à franchir la prochaine étape de votre parcours de numérisation.